یہ بلاگ ظاہر کرے گا:

- کالی لینکس میں ہیش کیٹ کیسے انسٹال کریں؟

- Kali Linux میں Hashcat کا استعمال کیسے کریں؟

- بونس ٹپ: پاس ورڈ کریکنگ کے لیے کالی کی ورڈ لسٹ کا استعمال کیسے کریں۔

- نتیجہ

کالی لینکس میں ہیش کیٹ کیسے انسٹال کریں؟

Hashcat ایک اخلاقی ہیکنگ ٹول ہے جسے سائبر سیکیورٹی پروفیشنلز پاس ورڈ کریک کرنے کے لیے استعمال کرتے ہیں۔ یہ ہیشز کو کریک کرنے یا ہیش کو پاس ورڈ میں تبدیل کرنے کے لیے بروٹ فورس اور بہت سے دوسرے ہیشنگ الگورتھم کا استعمال کرتا ہے۔ اس مقصد کے لیے یہ مختلف قسم کے اٹیکنگ طریقوں کا استعمال کرتا ہے۔ Hashcat Kali Linux میں پہلے سے انسٹال ہے۔ اگر یہ کالی پر انسٹال نہیں ہے تو نیچے دیے گئے مراحل پر عمل کرکے اسے انسٹال کریں۔

مرحلہ 1: کالی کو اپ ڈیٹ کریں۔

سب سے پہلے، کالی کو تازہ ترین رولنگ ریلیز میں اپ ڈیٹ کریں۔ مناسب اپ ڈیٹ ' کمانڈ:

sudo مناسب اپ ڈیٹ

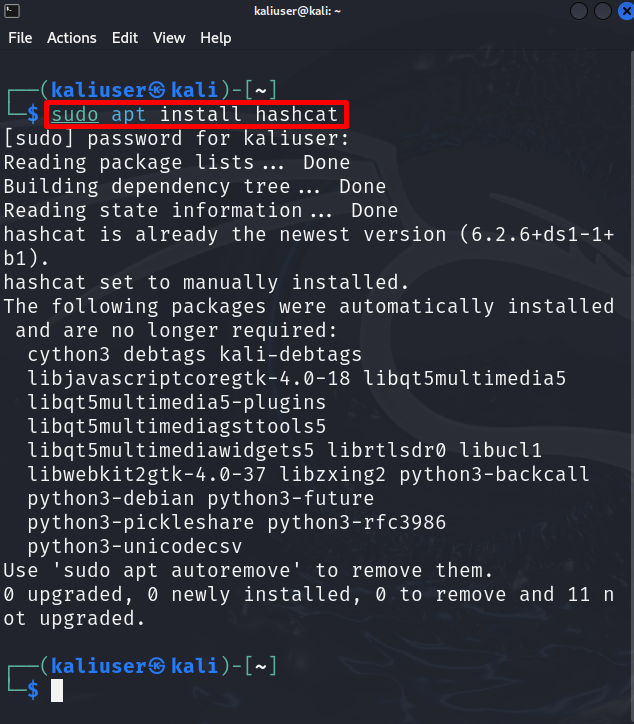

مرحلہ 2: Hashcat انسٹال کریں۔

اب، کالی میں ہیش کیٹ پیکج انسٹال کریں ' آپٹ انسٹال ہیش کیٹ ' کمانڈ:

sudo مناسب انسٹال کریں ہیش کیٹ

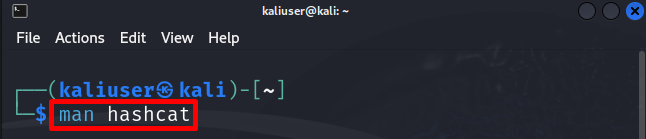

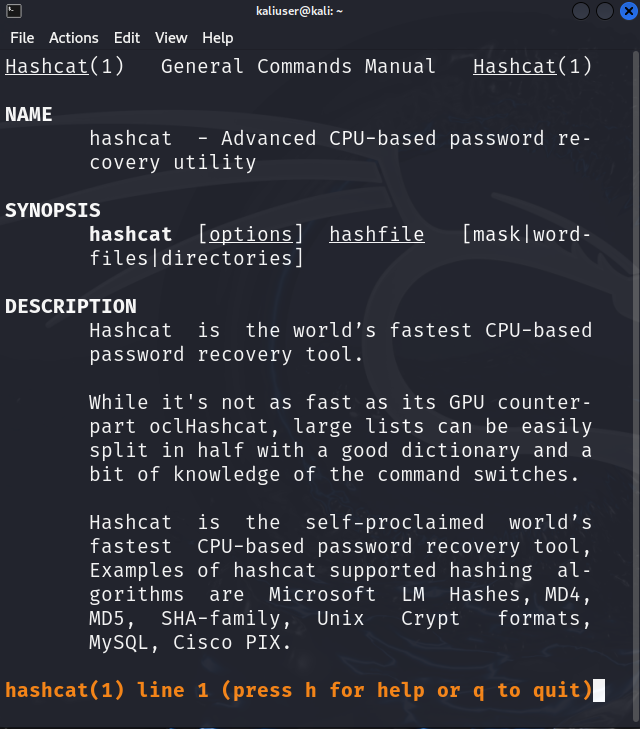

مرحلہ 3: ہیشکیٹ دستی چیک کریں۔

ہیشنگ الگورتھم کوڈ کو چیک کرنے یا ہیش کیٹ کے اٹیک موڈز کو منتخب کرنے کے لیے، نیچے دی گئی کمانڈ کا استعمال کرتے ہوئے اس کا مینوئل چیک کریں:

آدمی ہیش کیٹ

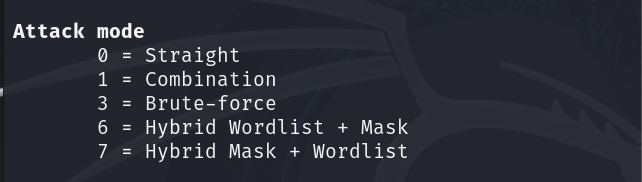

حملہ کرنے کا موڈ

یہاں، آپ دیکھ سکتے ہیں کہ ہیش کیٹ ٹول میں حملہ کرنے کے مختلف طریقے دستیاب ہیں۔ ان طریقوں کی مختصر تفصیل یہ ہے:

- سیدھا: فراہم کردہ الفاظ کی فہرست سے پاس ورڈ کو کریک کرنے کی کوشش کریں۔

- مجموعہ: متعدد ورڈ لسٹوں کے الفاظ کو ملا کر پاس ورڈ کو کریک کرنے کی کوشش کریں۔

- جسمانی طاقت: یہ بروٹ فورس تکنیک کا اطلاق کرتا ہے اور فراہم کردہ چارسیٹ سے ہر کردار کو آزماتا ہے۔

- ہائبرڈ ورڈ لسٹ + ماسک: یہ ورڈ لسٹ اور ماسک کو یکجا کرتا ہے۔

- ہائبرڈ ماسک + ورڈ لسٹ: یہ ماسک اور ورڈ لسٹ کو بھی یکجا کرتا ہے۔

- ایسوسی ایشن حملہ: یہ اشارے کے امتزاج کا استعمال کرتا ہے جو کسی خاص صارف کے پاس ورڈ یا فیلڈ سے منسلک ہوتے ہیں جیسے کہ صارف نام، کوئی ذاتی معلومات یا فائل کا نام:

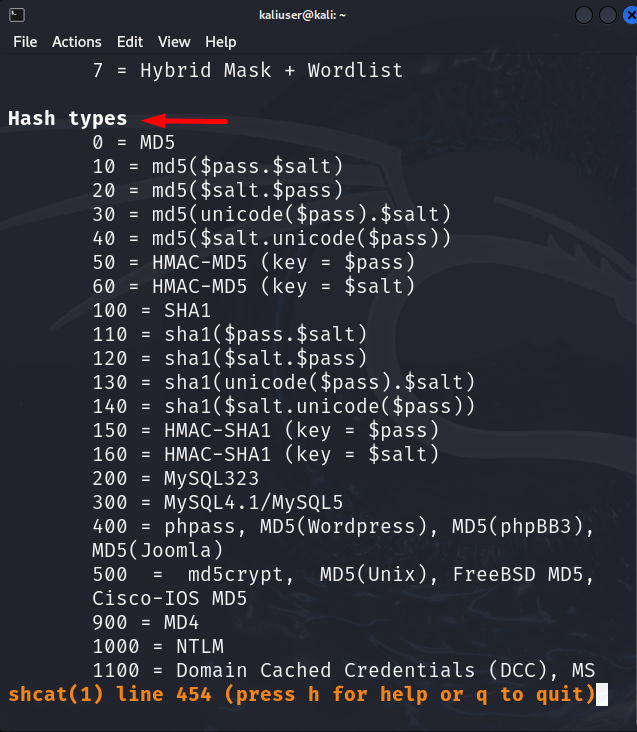

ہیش کی اقسام

ہیش کی اقسام جن کو کریک کرنے کی ضرورت ہوتی ہے وہ ہیش کی اقسام میں بیان کی گئی ہیں۔ ہیش ٹائپ کا کوڈ ہیش پاس ورڈ کو کریک کرنے کے لیے استعمال کیا جاتا ہے:

Kali Linux میں Hashcat کا استعمال کیسے کریں؟

Hashcat Kali Linux میں CPU اور GPU کریکر استعمال کرتا ہے جو فراہم کردہ ہیشز سے پاس ورڈ کو مؤثر طریقے سے کریک کرتا ہے۔ اگر آپ کالی لینکس کو ورچوئل مشین پر استعمال کر رہے ہیں، تو آپ GPU کریکر کو مکمل طور پر استعمال کرنے سے قاصر ہیں۔ تاہم، ہیش کیٹ سی پی یو موڈ کے ساتھ بھی ٹھیک کام کرتا ہے۔ کالی سسٹم یا کالی ورچوئل مشین پر ہیش کیٹ استعمال کرنے کے لیے، صارف کے پاس کم از کم 4 سے 8 جی بی ریم ہونی چاہیے۔

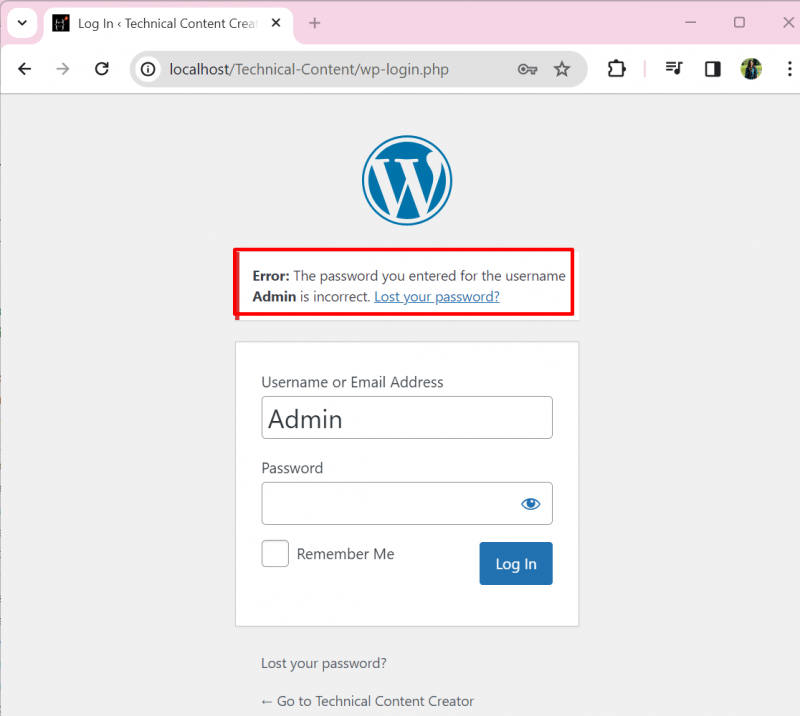

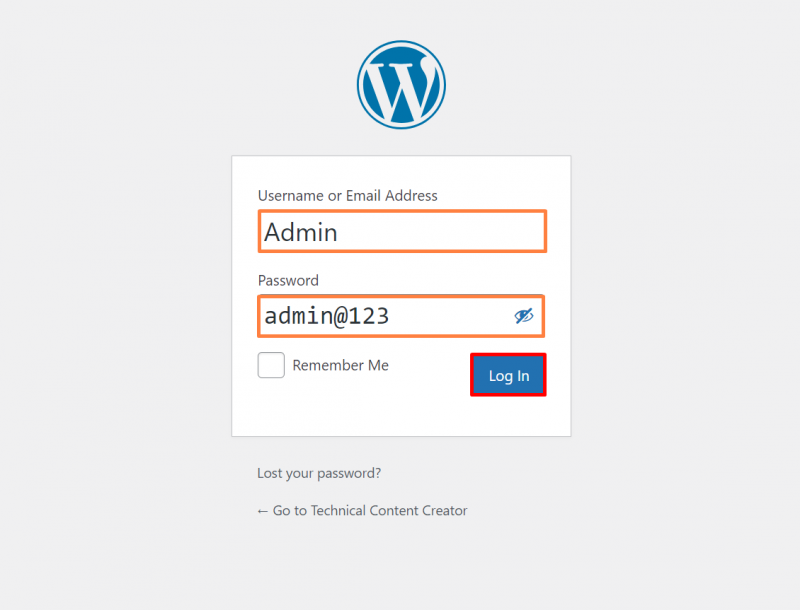

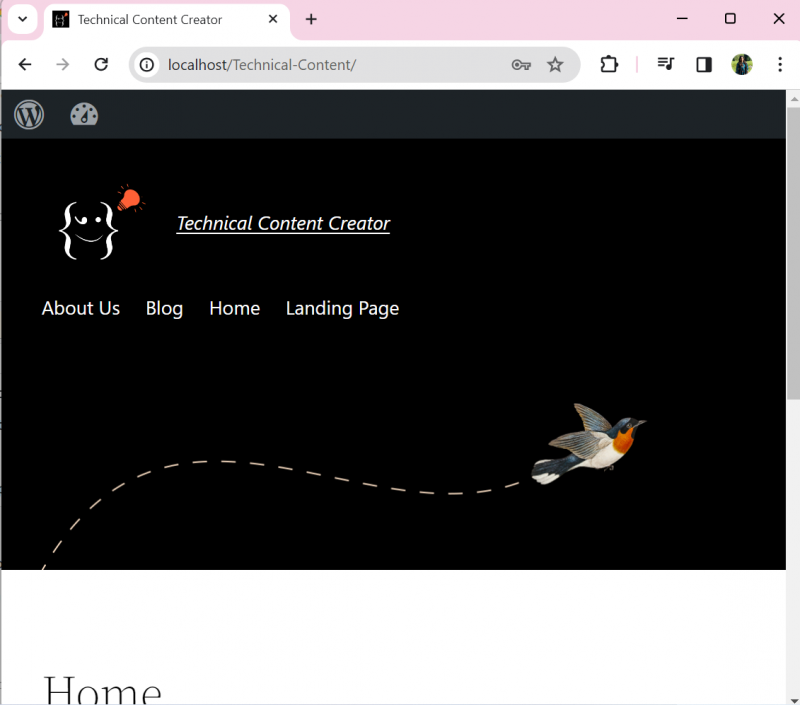

آئیے ورڈپریس ویب سائٹ کی مثال لے کر پاس ورڈ ہیکنگ کے لیے Hashcat کے استعمال کو سمجھنے کی کوشش کرتے ہیں۔ فرض کریں کہ صارف ایڈمن اکاؤنٹ کا پاس ورڈ بھول گیا ہے اور اب ویب سائٹ کے ڈیش بورڈ تک رسائی حاصل کرنے سے قاصر ہے جیسا کہ ذیل میں دکھایا گیا ہے:

اب، ہم ورڈپریس ویب سائٹ کے منتظم کے بھولے ہوئے پاس ورڈ کی بازیافت کے لیے ہیش کیٹ ٹول کا استعمال کریں گے۔ مناسب مظاہرہ کے لیے، درج ذیل طریقہ کار پر عمل کریں۔

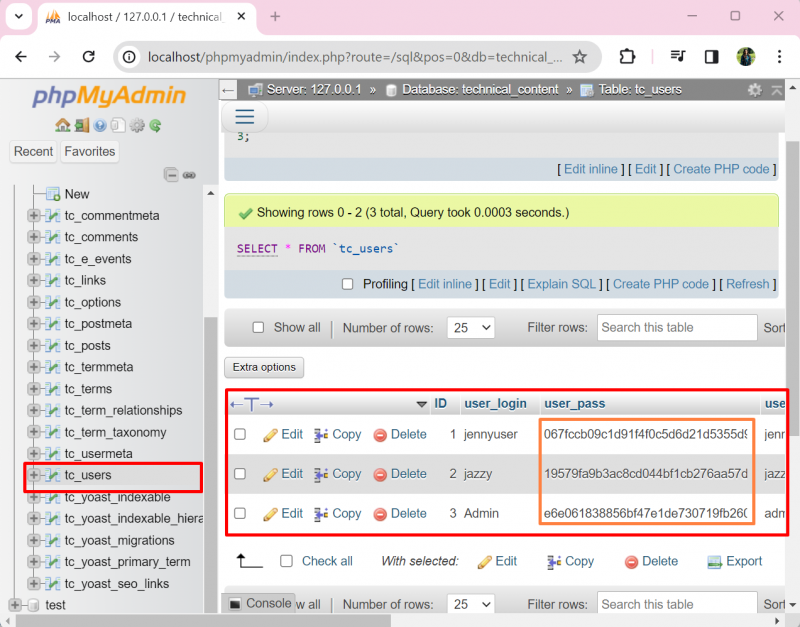

مرحلہ 1: ہیشڈ پاس ورڈ حاصل کریں۔

ایڈمن صارفین کو یقینی طور پر ورڈپریس ڈیٹا بیس تک رسائی حاصل ہے۔ آئیے ڈیٹا بیس سے ویب سائٹ کے صارفین کے انکرپٹڈ ہیشڈ پاس ورڈ حاصل کرتے ہیں:

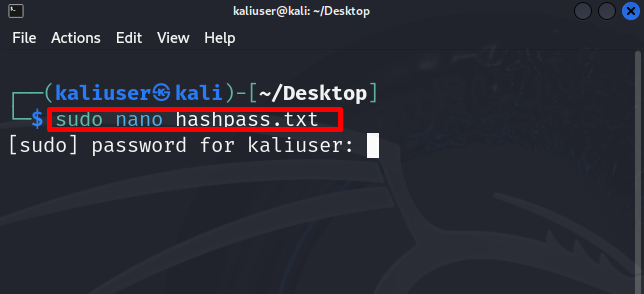

مرحلہ 2: ہیشڈ پاس ورڈ کو ٹیکسٹ فائل میں محفوظ کریں۔

اگلا، پاس ورڈ ہیشز کو ٹیکسٹ فائل میں محفوظ کریں۔ یہاں، ہم تخلیق کر رہے ہیں ' hashpass.txt ' فائل میں ' ڈیسک ٹاپ نینو ایڈیٹر کا استعمال کرتے ہوئے ڈائریکٹری:

sudo نینو hashpass.txt

پاس ورڈ کو محفوظ کریں جو ہیش میں تبدیل ہوتا ہے ' hashpass.txt 'فائل. مظاہرے کے لیے، ہم نے تین پاس ورڈز محفوظ کیے ہیں جو پہلے ہی ہیش میں تبدیل ہو چکے تھے۔ MD5 ہیشنگ الگورتھم:

فائل کو محفوظ کرنے کے لیے، دبائیں ' CTRL+S اور ایڈیٹر کو بند کرنے کے لیے، استعمال کریں CTRL+X '

مرحلہ 3: WordList ڈکشنری فراہم کریں۔

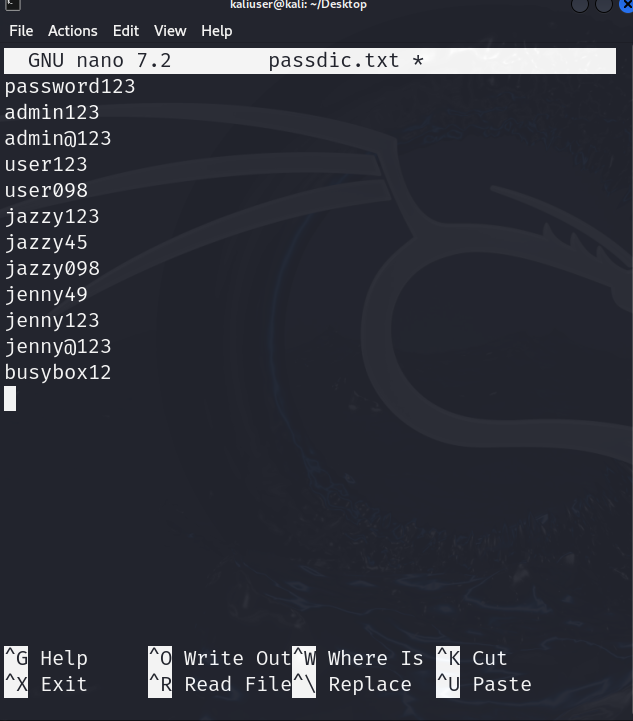

اس کے بعد، ورڈ لسٹ لغت فراہم کریں جہاں سے ہیش کیٹ الفاظ کی ہیشز کو فراہم کردہ پاس ورڈ ہیش کے ساتھ ملانے کی کوشش کرے گا hashpass.txt 'فائل. مظاہرے کے لیے، ہم اپنی ورڈ لسٹ بنائیں گے جس میں 12 مختلف پاس ورڈز ہوں گے:

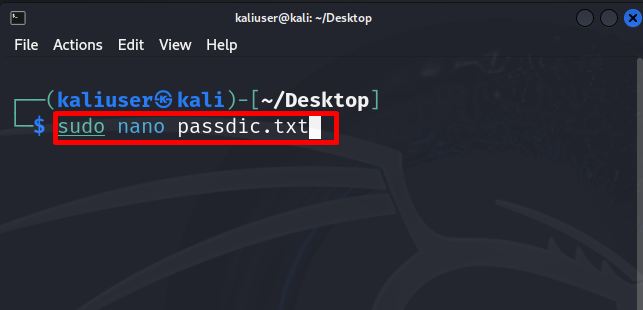

sudo نینو passdic.txt

یہاں، ہم نے پاس ورڈ کے مختلف امتزاج کو اپنے ' passdic.txt ' لفظوں کی فہرست. صارف کالی کی فراہم کردہ ورڈ لسٹ بھی استعمال کر سکتا ہے جس کی وضاحت ذیل کے حصے میں کی گئی ہے۔

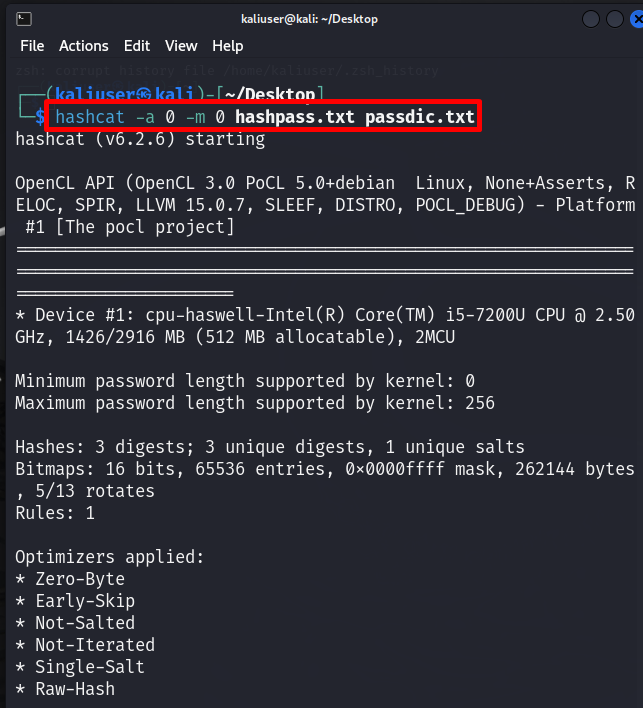

مرحلہ 4: پاس ورڈ کو کریک کریں۔

اب، 'کا استعمال کرتے ہوئے پاس ورڈ کو کریک کریں hashcat -a

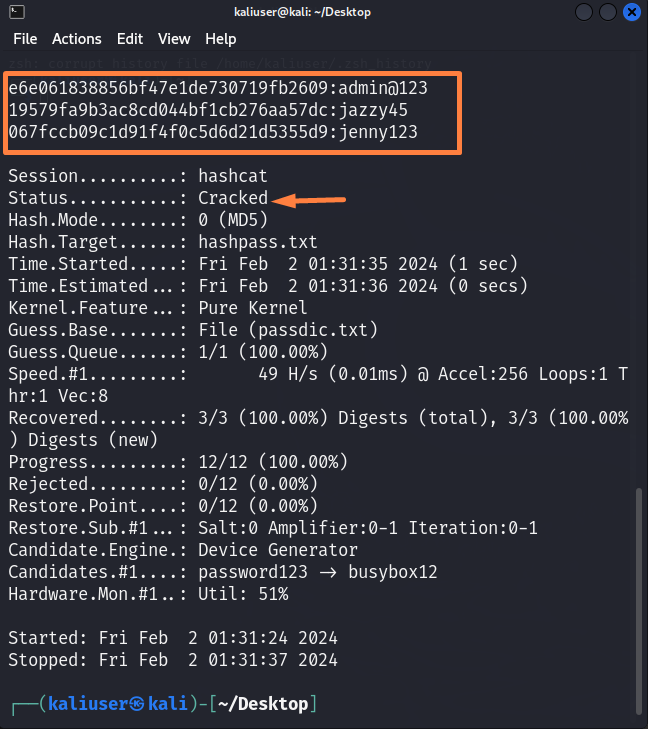

یہاں، ' -a 0 'یعنی ہم نے استعمال کیا ہے' سیدھے حملے کا موڈ 'اور' -m 0 ” کا مطلب ہے کہ ہم MD5 ہیش کو پاس ورڈ میں تبدیل کر رہے ہیں۔ لہذا، ہم لاگو کریں گے ' MD5 'کی ہیش سے ملنے کے لیے ہیشنگ الگورتھم' hashpass.txt فراہم کردہ ورڈ لسٹ میں (passdic.txt):

یہاں، آپ دیکھ سکتے ہیں کہ ہم نے فراہم کردہ پاس ورڈ ہیشز سے ویب سائٹ کے پاس ورڈ کو مؤثر طریقے سے کریک کیا ہے۔

مرحلہ 5: تصدیق

تصدیق کے لیے، آئیے ایڈمن پاس ورڈ کو آزماتے ہیں ' admin@123 ورڈپریس ویب سائٹ تک رسائی حاصل کرنے کے لیے:

یہاں، آپ دیکھ سکتے ہیں کہ ہم نے Kali کے ہیش کیٹ ٹول کا استعمال کرتے ہوئے بھولے ہوئے پاس ورڈ کو کامیابی سے بازیافت کر لیا ہے۔

بونس ٹپ: پاس ورڈ کریکنگ کے لیے کالی کی ورڈ لسٹ کا استعمال کیسے کریں۔

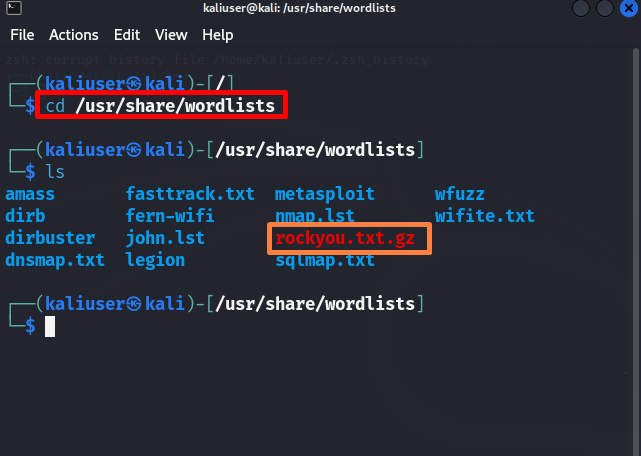

کالی لینکس پہلے سے نصب شدہ ورڈ لسٹ بھی فراہم کرتا ہے جو مختلف قسم کے پاس ورڈز کو کریک کرنے کے لیے استعمال کیا جائے گا۔ اس ورڈ لسٹ میں لاکھوں الفاظ اور پاس ورڈ کے امتزاج شامل ہیں۔ کالی کا استعمال کرنا ' rockyou.txt پاس ورڈ کریکنگ کے لیے ورڈ لسٹ، درج ذیل مراحل پر عمل کریں۔

مرحلہ 1: 'ورڈ لسٹ' ڈائرکٹری کھولیں۔

کھولنے کے لیے ' الفاظ کی فہرست ڈائرکٹری، دی گئی کمانڈ کا استعمال کریں:

سی ڈی / usr / بانٹیں / الفاظ کی فہرستاگلا، چلائیں ' ls 'کالی کی تمام فائلوں اور ڈائریکٹریوں کو دیکھنے کے لیے' الفاظ کی فہرست ' ڈائریکٹری. یہاں، مختلف قسم کے پاس ورڈ یا الفاظ کی فہرستیں دستیاب ہیں۔ عام یا سیدھے پاس ورڈ جیسے کہ صارف کے اکاؤنٹ کے پاس ورڈز کو ٹریک کرنے کے لیے، آپ ' rockyou.txt فائل:

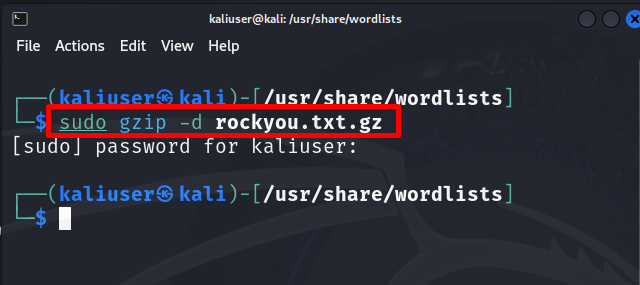

مرحلہ 2: 'rockyou.txt.gz' فائل کو ان زپ کریں۔

استعمال کرنے کے لیے ' rockyou.txt ہیش کیٹ ٹول میں فائل، پہلے، استعمال کرکے فائل کو ان زپ کریں۔ gzip -d rockyou.txt.gz ' کمانڈ. اس کارروائی کی ضرورت ہو سکتی ہے ' sudo صارف کے حقوق:

sudo gzip -d rockyou.txt.gz

مرحلہ 3: پاس ورڈ کو کریک کریں۔

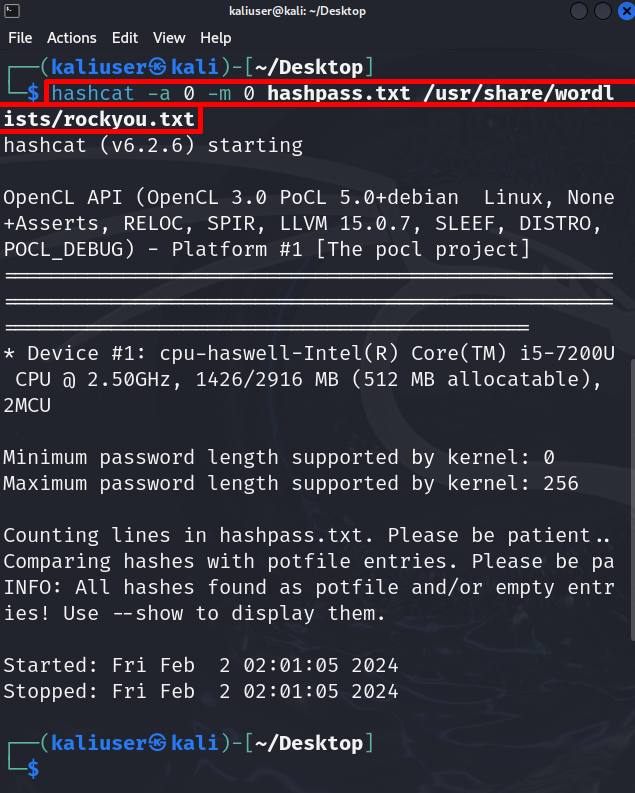

اب، پاس ورڈ کو کریک کرنے کے لیے hashcat کمانڈ استعمال کریں۔

hashcat -a 0 -m 0 hashpass.txt / usr / بانٹیں / الفاظ کی فہرست / rockyou.txtیہاں، آپ دیکھ سکتے ہیں کہ اس بار ہم نے ' rockyou.txt ذاتی الفاظ کی فہرست کے بجائے فائل:

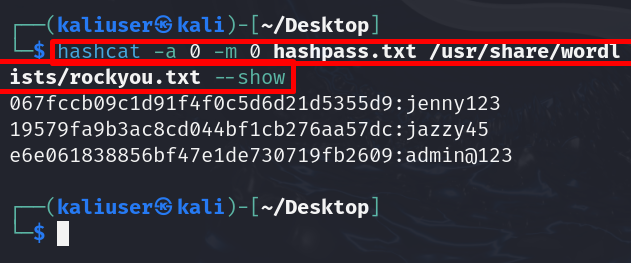

مندرجہ بالا آؤٹ پٹ میں، آپ دیکھ سکتے ہیں کہ ہیشیں پائی جاتی ہیں لیکن دیکھی نہیں جا سکتیں۔ ہیشز کو دیکھنے کے لیے، بس شامل کریں ' - دکھائیں۔ hashcat کمانڈ میں آپشن:

hashcat -a 0 -m 0 hashpass.txt / usr / بانٹیں / الفاظ کی فہرست / rockyou.txt --دکھائیں۔

ہم نے کالی لینکس میں ہیش کیٹ کے استعمال کے بارے میں تفصیل سے بتایا ہے۔

نتیجہ

کالی لینکس میں ہیش کیٹ ٹول استعمال کرنے کے لیے، پہلے ان پاس ورڈز کو محفوظ کریں جو ہیش میں تبدیل کیے گئے تھے۔ .TXT ٹیکسٹ فائل۔ اس کے بعد، پاس ورڈ ہیش کو ورڈ لسٹ ٹیکسٹ فائل کے ساتھ میچ کریں جیسے کالی کی ورڈ لسٹ فائل ' rockyou.txt 'فائل. اس مقصد کے لیے صرف ' hashcat -a