سیکورٹی خدشات کے علاوہ ، جڑ کے استحقاق تک رسائی ضروری ہے جب اسے سسٹم کی دیکھ بھال کرنے کی ضرورت ہو۔ سوڈو کمانڈ بالکل ایسا ہی کرتا ہے۔ یہ ایک کمانڈ/اسکرپٹ جڑ کا استحقاق دیتا ہے جب تک کہ اس پر عمل کیا جائے۔ sudo کمانڈ تک رسائی رکھنے والے صارفین کو sudoers فائل کے ذریعے انتظام کیا جاتا ہے۔

اس گائیڈ میں ، چیک کریں کہ CentOS 8 کی غلطی کو کس طرح ٹھیک کیا جائے صارف sudoers فائل میں نہیں ہے۔

غلطی

sudoers فائل sudo کمانڈ کے لیے صارف کی اجازت کا انتظام کرتی ہے۔ جب بھی کوئی صارف جس کی کوئی سوڈو اجازت نہیں ہے سوڈو کمانڈ چلانے کی کوشش کرتا ہے ، یہ خرابی ظاہر ہوگی۔

یہاں ، صارف بلیڈ کو سوڈو کمانڈ کی اجازت نہیں ہے۔

خرابی کو ٹھیک کرنا۔

حل صارف کو sudoers فائل میں شامل کرنا ہے۔ تاہم ، یہ نظام کے منتظم پر منحصر ہے کہ یہ فیصلہ کرے کہ صارف کو sudo کمانڈ تک رسائی دی جائے یا نہیں۔

اس حل تک پہنچنے کے کئی طریقے ہیں۔ تاہم ، ان سب کو پیشگی سوڈو استحقاق کی ضرورت ہے۔ یہ ایک ایسی کارروائی ہے جو صرف سسٹم ایڈمنسٹریٹر کے لیے مخصوص ہے۔

اگر آپ مقامی نظام چلا رہے ہیں تو آپ کو ان اقدامات کو انجام دینے کے لیے روٹ اکاؤنٹ تک رسائی کی ضرورت ہے۔

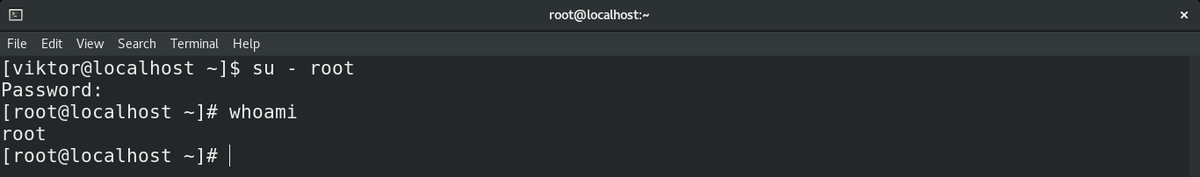

جڑ میں لاگ ان کریں۔

$اس کی- جڑ

روٹ اکاؤنٹ پاس ورڈ سے محفوظ ہے۔ جب آپ روٹ پاس ورڈ بھول جاتے ہیں تو کیا ہوتا ہے؟ یہ قیامت کے دن کی طرح لگتا ہے ، لیکن جڑ کا پاس ورڈ بھی بازیافت کرنا ممکن ہے۔ CentOS پر روٹ پاس ورڈ کی وصولی کا طریقہ چیک کریں۔

صارف کو وہیل گروپ میں شامل کرنا۔

یہ صارف کو سوڈو استحقاق تک رسائی دینے کا سب سے موثر طریقہ ہے۔

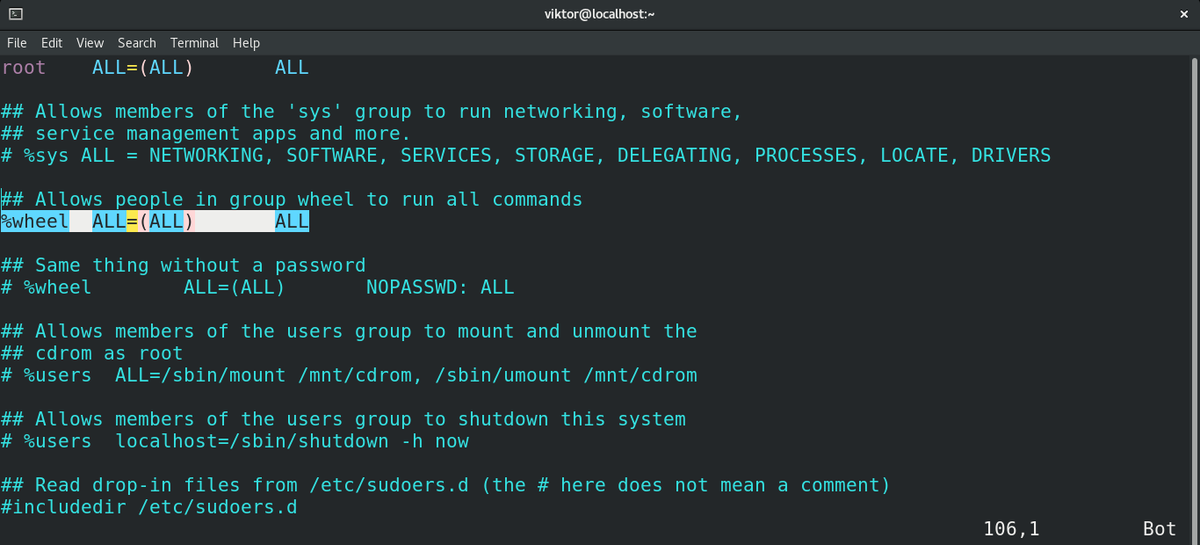

پہلے سے طے شدہ طور پر ، لینکس صارف گروپ پہیے کے ساتھ آتا ہے۔ وہیل گروپ کو نظام پر کوئی بھی عمل کرنے کی اجازت ہے سوڈو استحقاق کے ساتھ۔ انفرادی صارفین کو شامل کرنے کے بجائے ، انہیں وہیل گروپ میں شامل کرنے سے سوڈو استحقاق تک رسائی دینے کا ایک آسان طریقہ حاصل ہوتا ہے۔

آپ sudoers فائل میں وہیل گروپ کی حیثیت چیک کر سکتے ہیں۔

$سودو میں آیا /وغیرہ/sudoers  یہاں ، ہم صارف بلیڈ کو وہیل گروپ میں شامل کریں گے۔

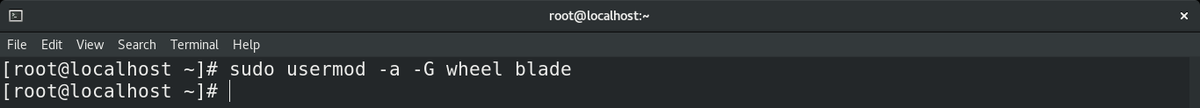

یہاں ، ہم صارف بلیڈ کو وہیل گروپ میں شامل کریں گے۔

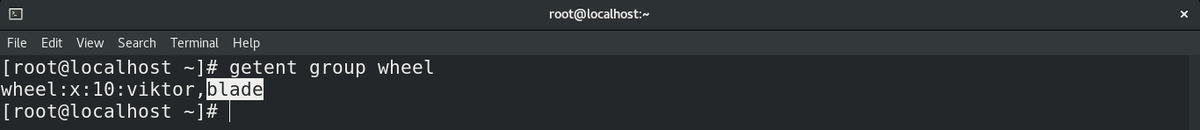

نتائج کی تصدیق کیسے کی جائے؟ مندرجہ ذیل کمانڈ چلائیں۔ یہ صارف گروپ وہیل کے تحت رجسٹرڈ صارفین کو پرنٹ کرے گا۔

$حاصلگروپ وہیل

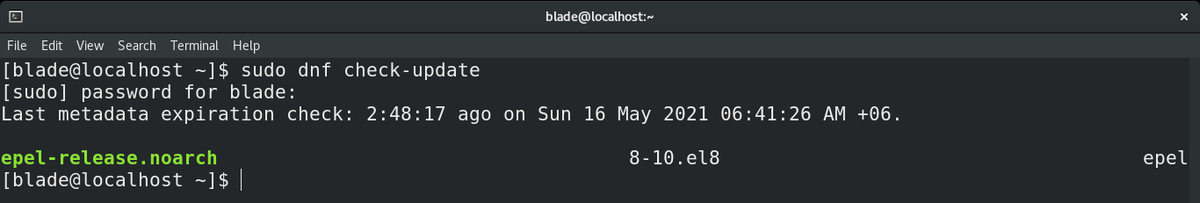

متبادل کے طور پر ، بطور صارف sudo کمانڈ چلانے کی کوشش کریں۔

$سودوڈی این ایف چیک اپ ڈیٹ

صارف کو دستی طور پر سوڈورز میں شامل کرنا۔

وہیل گروپ کو استعمال کرنے کے بجائے ، ہم صارف کو sudoers فائل میں براہ راست سوڈو استحقاق کا اعلان کر سکتے ہیں۔

تاہم ، اسے حاصل کرنے کا یہ بہترین طریقہ نہیں ہے۔ اگر ایک سے زیادہ صارفین کو شامل کیا جائے تو تمام صارفین کا انتظام کرنا مشکل ہو سکتا ہے۔ سڈوئرز فائل کو بار بار دیکھنا تکلیف دہ ہوسکتا ہے۔

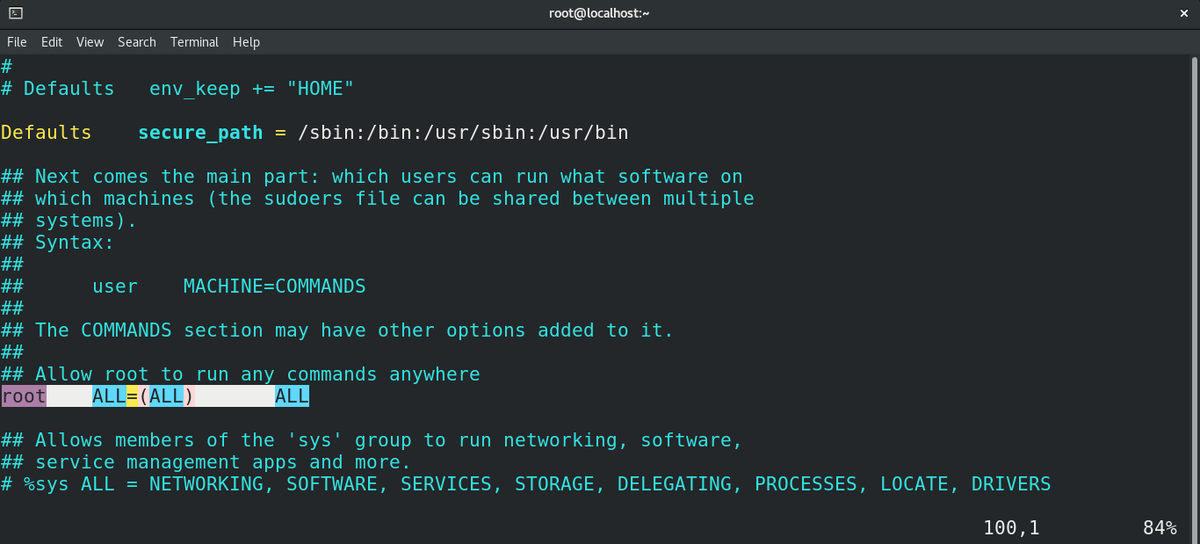

sudoers فائل کھولنے کے لیے درج ذیل کمانڈ چلائیں۔ یہاں ، ایڈیٹر ماحولیاتی متغیر ٹیکسٹ ایڈیٹر کا تعین کرتا ہے جسے ویزوڈو کمانڈ استعمال کرے گی۔ یہ sudoers فائل کے ساتھ ٹنکرنگ کا تجویز کردہ اور محفوظ طریقہ ہے۔

$سودو ایڈیٹر۔=میں آیاویزوڈو

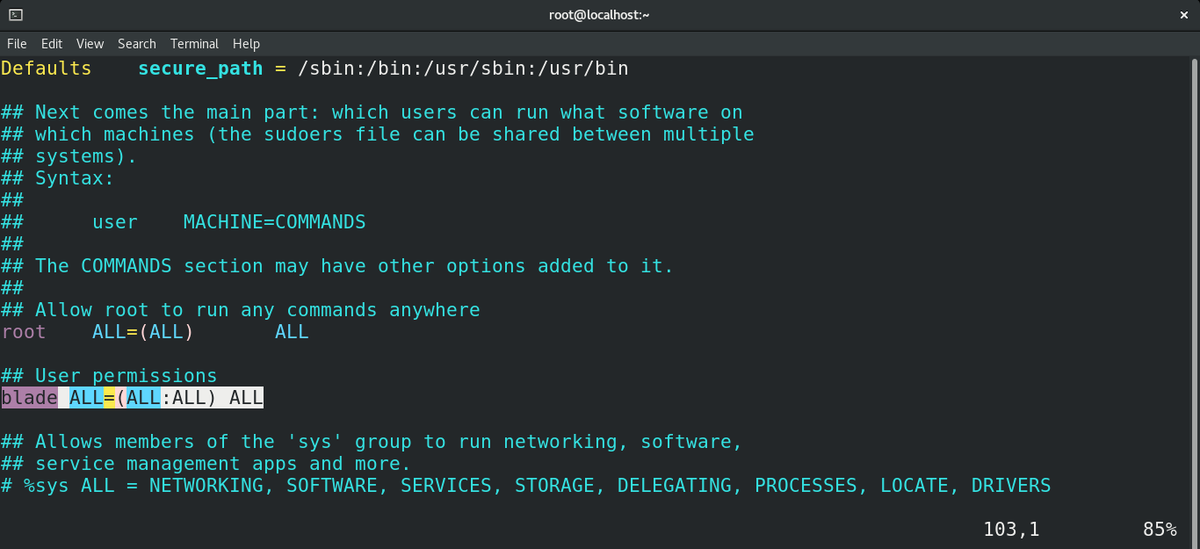

درج ذیل لائن شامل کریں۔ یہاں ، ہم صارف کے بلیڈ کو نظام کے تمام حصوں تک سوڈو استحقاق کے ساتھ فراہم کریں گے۔

$بلیڈتمام=(تمام: تمام)تمام

فائل کو محفوظ کریں اور ایڈیٹر بند کریں۔ یوزر بلیڈ کو اب وہی استحقاق حاصل ہے جیسا کہ روٹ یوزر کو۔

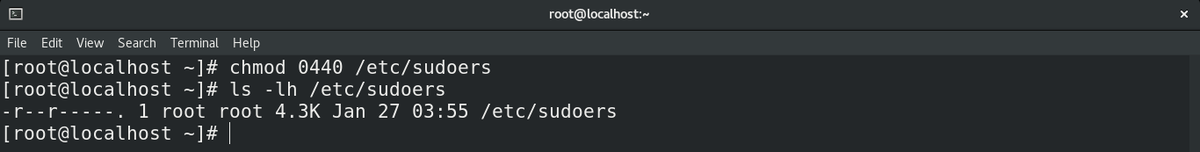

Sudoers فائل کی اجازت۔

لینکس میں ، فائل کی اجازت فائل کی بنیادی خصوصیات میں سے ایک ہے۔ یہ بیان کرتا ہے کہ کس صارف نے فائل ، ڈائریکٹری کو پڑھا ، لکھا اور اجازت دی۔ خراب فائل کی اجازت غیر متوقع رویے کا باعث بن سکتی ہے ، جس سے یہ خرابی پیدا ہوتی ہے۔ فائل کی اجازت کے بارے میں مزید جانیں۔

مندرجہ ذیل کمانڈ sudoers فائل کی فائل اجازت کو دوبارہ ترتیب دے گی۔

$chmod0440۔/وغیرہ/sudoers

تبدیلی کو نافذ کرنے کے لیے سسٹم کو دوبارہ شروع کریں۔

نتیجہ

یہ ایک آسان حل کے ساتھ ایک سادہ سی غلطی ہے۔ یہ طریقے تب تک ٹھیک کام کرنے چاہئیں جب تک کہ انتظامی صارف کے اکاؤنٹ تک رسائی ہو۔ اگر آپ کارپوریٹ ماحول میں کام کر رہے ہیں تو ، سسٹم ایڈمنسٹریٹر سے مطلوبہ صارف اکاؤنٹ کو سودو استحقاق دینے کے لیے کہیں۔

کیا آپ کو متعدد صارفین کا انتظام کرنے کی ضرورت ہے؟

پھر CentOS 8 پر صارفین کو بنانے اور حذف کرنے کا طریقہ چیک کریں۔