AWS ایک آن لائن کمپیوٹنگ پلیٹ فارم ہے۔ لہٰذا، یہ فطری بات ہے کہ سیکورٹی ڈویلپرز اور آئی ٹی ماہرین کے اہم خدشات میں سے ایک بن جاتی ہے۔ اپنے صارفین کی اس ضرورت کو پورا کرتے ہوئے، AWS نے کوڈ کے اندر موجود اقدار کو سخت کوڈ کرنے کے روایتی طریقوں کو ختم کر دیا ہے۔ 'AWS سیکریٹ مینیجر'۔

فوری آؤٹ لائن

یہ مضمون درج ذیل پہلوؤں پر معلومات پیش کرتا ہے:

- AWS سیکرٹ مینیجر کیا ہے؟

- CLI کا استعمال کرتے ہوئے AWS سیکرٹ مینیجر میں ایک راز کو کیسے تخلیق اور اس میں ترمیم کریں؟

- نتیجہ

AWS سیکرٹ مینیجر کیا ہے؟

AWS سیکرٹ مینیجر وسائل کی حساس معلومات جیسے کہ OAuth ٹوکنز، ڈیٹا بیس کی اسناد، API کیز وغیرہ کی حفاظت اور محفوظ کرنے کی اپنی صلاحیت میں چمکتا ہے۔ اس طرح کی خفیہ معلومات کو خفیہ کردہ شکل میں محفوظ کیا جاتا ہے جسے کہا جاتا ہے۔ 'راز' . سیکرٹ مینیجر اس بات کو یقینی بناتا ہے کہ صارف کی تمام خفیہ معلومات کو انکرپٹ کیا گیا ہے اور صرف بااختیار اداروں تک رسائی حاصل ہے۔ AWS Console یا CLI کا استعمال کرتے ہوئے ان رازوں تک رسائی اور ترمیم کی جا سکتی ہے۔

CLI کا استعمال کرتے ہوئے AWS سیکرٹ مینیجر میں ایک راز کو کیسے تخلیق اور اس میں ترمیم کریں؟

AWS سیکرٹ مینیجر صارفین کو تصدیق اور رسائی کے انتظام کو کنٹرول کرنے کی اجازت دیتا ہے۔ رازوں کو ذخیرہ کرنے اور بازیافت کرنے کے علاوہ، صارف ان رازوں کی گردش کا شیڈول بنا سکتے ہیں جو طویل مدتی رازوں کو قلیل مدتی رازوں سے بدل دیتے ہیں۔ یہ ایپلیکیشن کی بہتر حفاظتی کرنسی کی طرف جاتا ہے اور کسی کی طرف سے فعالیت کے ممکنہ سمجھوتہ کو روکتا ہے۔

Amazon Web Service ایک اچھی طرح سے تعمیر شدہ اور محفوظ پلیٹ فارم ہے جو اپنے صارفین کو بہترین سہولیات اور وسائل فراہم کرنے کی کوشش کرتا ہے۔ اس بلاگ میں، ہم AWS CLI کا استعمال کرتے ہوئے راز کے ساتھ درج ذیل طریقوں کے نفاذ کے بارے میں جانیں گے:

- طریقہ 1: ایک راز بنائیں

- طریقہ 2: راز کی قدر کو اپ ڈیٹ کریں۔

- طریقہ 3: تفصیل میں ترمیم کریں۔

- طریقہ 4: انکرپشن کی کو تبدیل کریں۔

- طریقہ 5: ایک راز کو حذف کریں۔

- طریقہ 6: راز کو بحال کریں۔

- طریقہ 7: ایک راز کو ٹیگ کریں۔

- طریقہ 8: راز کو فلٹر کریں۔

- طریقہ 9: ایک راز کی نقل تیار کریں۔

اس مضمون کا حوالہ دے کر AWS کنسول کا استعمال کرتے ہوئے راز میں ترمیم کرنے کے بارے میں مزید جانیں: 'AWS کنسول کا استعمال کرتے ہوئے AWS سیکرٹ مینیجر کے ساتھ رازوں کو کیسے تبدیل کیا جائے' .

طریقہ 1: AWS CLI کا استعمال کرتے ہوئے IAM میں ایک راز بنائیں

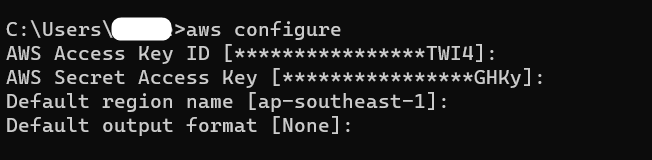

کو ایک راز بنائیں AWS خفیہ مینیجر میں، داخل ہوجاو AWS اکاؤنٹ درج ذیل کمانڈ کا استعمال کرتے ہوئے:

aws ترتیب دیں۔

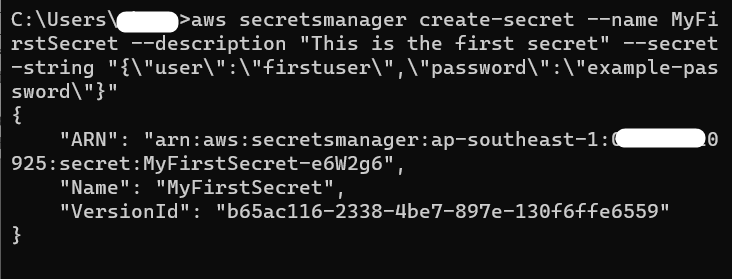

اگلا، درج ذیل کمانڈ فراہم کریں اور دبائیں۔ 'درج کریں' کی بورڈ سے بٹن:

نام: راز کے لیے نام داخل کرنے کے لیے استعمال کیا جاتا ہے۔

تفصیل: راز کے بارے میں مختصر وضاحت فراہم کریں۔

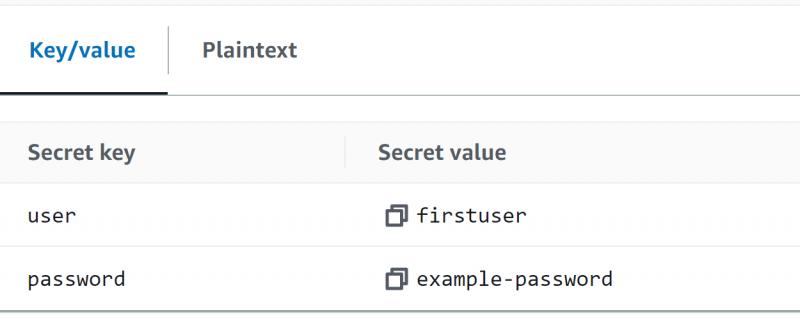

-خفیہ تار: کلیدی قدر کے جوڑوں کی وضاحت کے لیے استعمال کیا جاتا ہے۔ مذکورہ بالا حکم میں، 'صارف' اور 'پاس ورڈ' دو ہیں چابیاں اسی طرح، 'فرسٹوزر' اور 'مثال پاس ورڈ' دو ہیں اقدار چابیاں کے لیے:

AWS Secret Console میں راز بنانے کے بارے میں جاننے کے لیے، اس مضمون کو دیکھیں: 'سیکرٹس مینیجر کا استعمال کرتے ہوئے ایمیزون آر ڈی ایس اسناد کو کیسے اسٹور کیا جائے؟'

آؤٹ پٹ

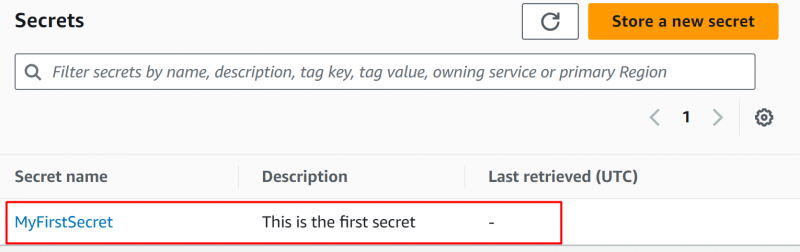

تاہم، آؤٹ پٹ بھی ہو سکتا ہے تصدیق شدہ سے سیکرٹ مینیجر ڈیش بورڈ جہاں راز CLI کے ذریعہ بنایا گیا ہے:

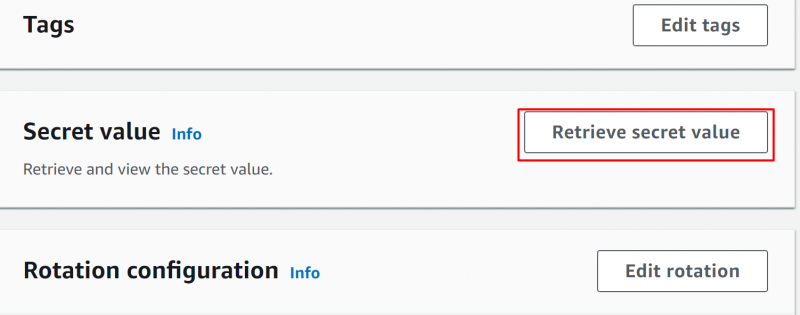

پر کلک کریں راز کا نام . اگلے انٹرفیس پر نیچے سکرول کریں۔ 'خفیہ قدر' سیکشن کو تھپتھپائیں۔ 'خفیہ قدر بازیافت کریں' کلیدی قدر کے جوڑے دیکھنے کے لیے بٹن:

دی کلیدی قدر کے جوڑے دکھائے گئے۔ وہی ہیں جو ہم نے اوپر بیان کردہ کمانڈ میں فراہم کیے ہیں:

طریقہ 2: راز کی قدر کو اپ ڈیٹ کریں۔

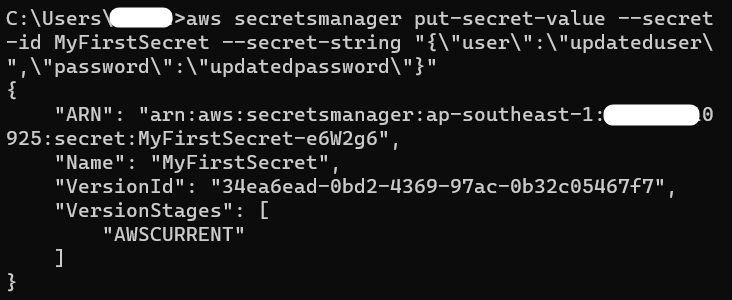

چابیاں کی قدروں کو خفیہ طور پر اپ ڈیٹ کرنے کے لیے، درج ذیل کمانڈ فراہم کریں۔ دی '-خفیہ تار' کمانڈ میں کے لئے اپ ڈیٹ شدہ قدر پر مشتمل ہے۔ 'صارف' اور 'پاس ورڈ' چابیاں:

aws secretsmanager put-secret-value --secret-id میرا پہلا راز --خفیہ تار '{' صارف ' :' اپ ڈیٹ صارف '، پاس ورڈ ' :' اپ ڈیٹ شدہ پاس ورڈ '}'

آؤٹ پٹ

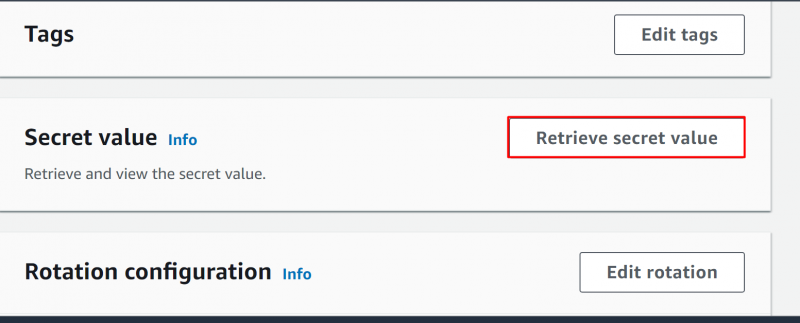

کا دورہ کرکے سیکرٹ مینیجر ڈیش بورڈ، ٹیپ کریں نام تصریحات کو دیکھنے کے لیے راز کا۔ میں 'خفیہ قدر' دکھائے گئے انٹرفیس پر سیکشن، ٹیپ کریں۔ 'خفیہ قدر بازیافت کریں' بٹن:

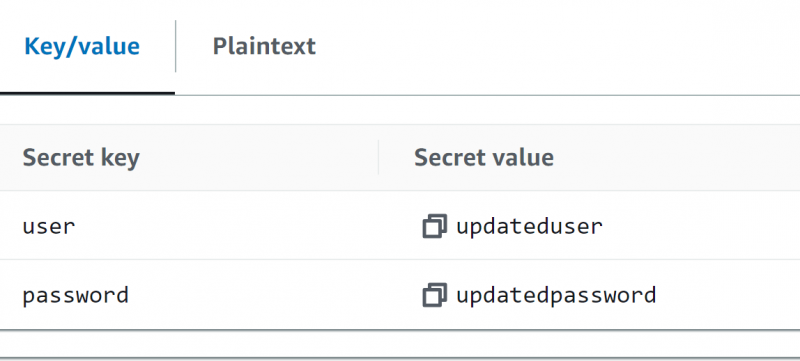

یہ ظاہر کرے گا کلیدی قدر کے جوڑے . یہاں سے، کلیدوں کی قدروں کو کامیابی کے ساتھ اپ ڈیٹ کر دیا گیا ہے:

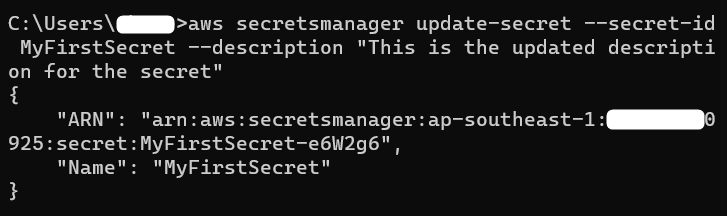

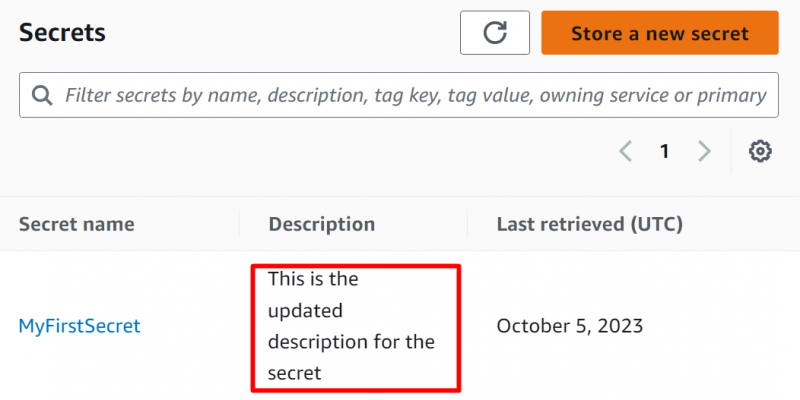

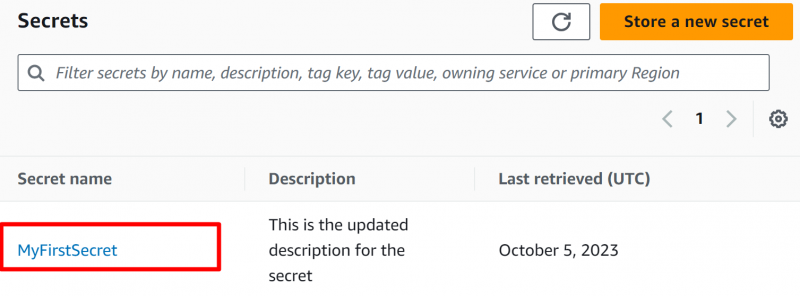

طریقہ 3: راز کی تفصیل کو اپ ڈیٹ کریں۔

اقدار کے علاوہ، ہم ترمیم بھی کر سکتے ہیں۔ تفصیل کے خفیہ . اس مقصد کے لیے، CLI کو درج ذیل کمانڈ فراہم کریں:

aws secretsmanager update-secret --secret-id میرا پہلا راز --تفصیل 'یہ راز کی تازہ ترین تفصیل ہے'

آؤٹ پٹ

تصدیق کے لیے، ملاحظہ کریں۔ سیکرٹ مینیجر ڈیش بورڈ . ڈیش بورڈ پر، خفیہ وضاحت فراہم کی جاتی ہے:

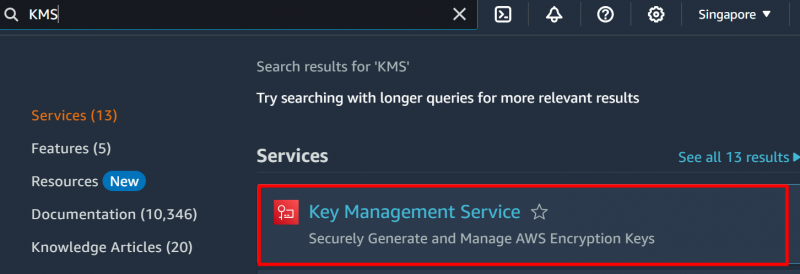

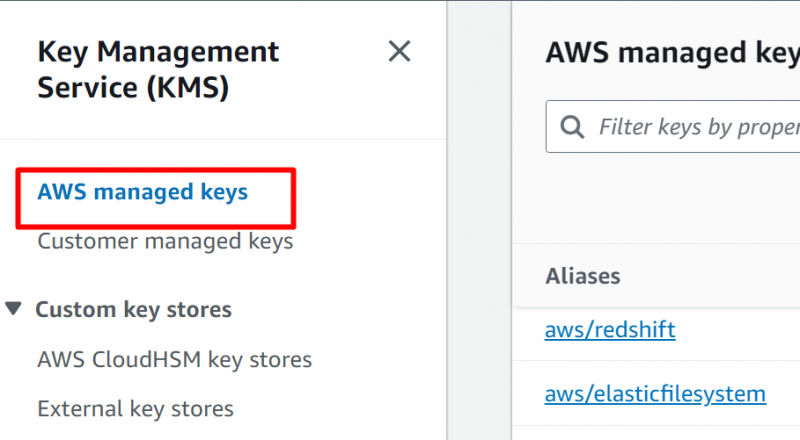

طریقہ 4: انکرپشن کی کو تبدیل کریں۔

دیگر ترمیمات میں سے ایک جو صارف AWS سیکرٹ مینیجر کے ساتھ انجام دے سکتا ہے۔ 'انکرپشن کی کو تبدیل کریں' راز کے. اس مقصد کے لیے، تلاش کریں اور منتخب کریں۔ 'KMS' سے خدمت AWS مینجمنٹ کنسول :

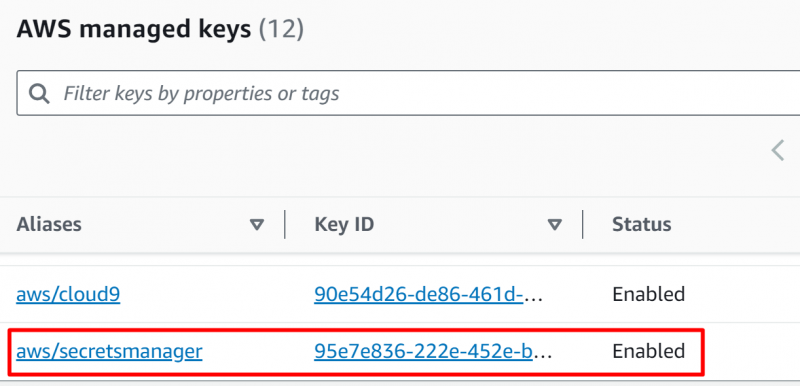

خفیہ بنانے پر AWS خفیہ کاری کے لیے ایک ڈیفالٹ کلید فراہم کرے گا۔ صارفین بھی منتخب کر سکتے ہیں a 'کسٹمر کے زیر انتظام کلید' لیکن سفارش کی مشق کا استعمال کرنا ہے پہلے سے طے شدہ کلید فراہم کی گئی ہے۔ . چونکہ اس ڈیمو کے لیے پہلے سے طے شدہ کلید استعمال کی جا رہی ہے، اس لیے پر کلک کریں۔ 'AWS مینیجڈ کیز' KMS کے بائیں سائڈبار سے اختیار:

نیچے سکرول کریں۔ AWS مینیجڈ کیز انٹرفیس اور تلاش کریں 'aws/secretmanager' چابی. یہ کلید پہلے بنائے گئے راز سے وابستہ ہے۔ پر کلک کریں کلید کا نام ترتیب کو دیکھنے کے لیے:

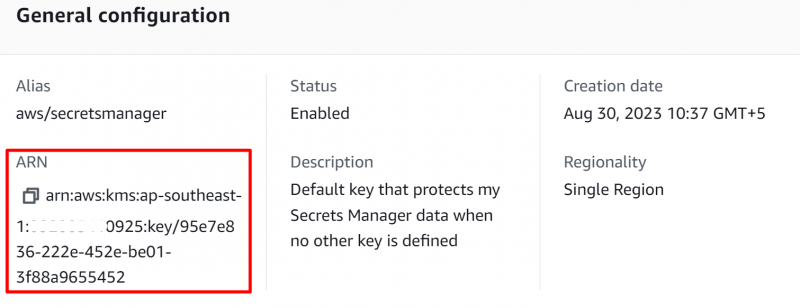

سے عام ترتیب کا انٹرفیس، کاپی کریں 'RNA' جیسا کہ راز کی شناخت اور خفیہ کاری کی کلید کو تبدیل کرنے کے لیے ضروری ہے:

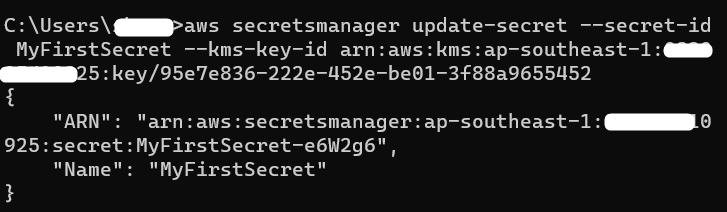

CLI پر واپس آ رہے ہیں، فراہم کریں مندرجہ ذیل کمانڈ کے ساتہ ARN کاپی کیا گیا۔ :

aws secretsmanager update-secret --secret-id میرا پہلا راز --kms-key-id arn:aws:kms:us-west- 2 : 123456789012 :چابی / EXAMPLE1-90ab-cdef-fedc-ba987EXAMPLE-kms-key-id: راز کی انکرپشن کلید کو تبدیل کرنے کے لیے کاپی شدہ ARN فراہم کریں۔

خفیہ شناخت: اس راز کا نام بتائیں جس کے لیے کلید کو تبدیل کرنا ہے:

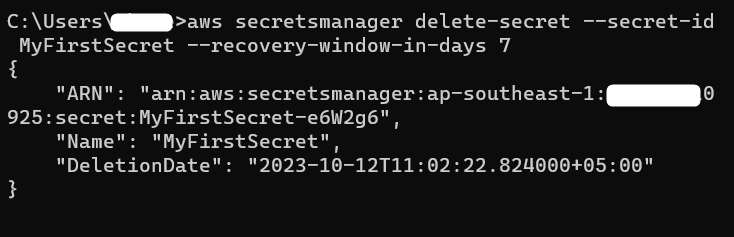

طریقہ 5: ایک راز کو حذف کریں۔

صارف کمانڈ لائن انٹرفیس کا استعمال کرکے راز کو بھی حذف کرسکتا ہے۔ کسی راز کو حذف کرنے سے پہلے، اسے کم از کم 7 دن سے زیادہ سے زیادہ 30 دنوں کے لیے مقرر کیا گیا ہے۔ سیکرٹ مینیجر ڈیش بورڈ سے کسی راز کو حذف کرنے کے لیے درج ذیل کمانڈ کا استعمال کیا جاتا ہے۔

aws secretsmanager ڈیلیٹ سیکریٹ --secret-id میرا پہلا راز --ریکوری-ونڈو-ان-دن 7

خفیہ شناخت: اس راز کا نام بتائیں جسے حذف کرنا ہے۔

ریکوری-ونڈو-ان-دن: حذف کرنے کے شیڈول سے مراد ہے۔ راز کو مخصوص وقت کے بعد حذف کر دیا جائے گا۔ 'بازیابی ونڈو' . راز کو مستقل طور پر حذف کر دیا جائے گا اور اسے بحال نہیں کیا جا سکتا۔

آؤٹ پٹ

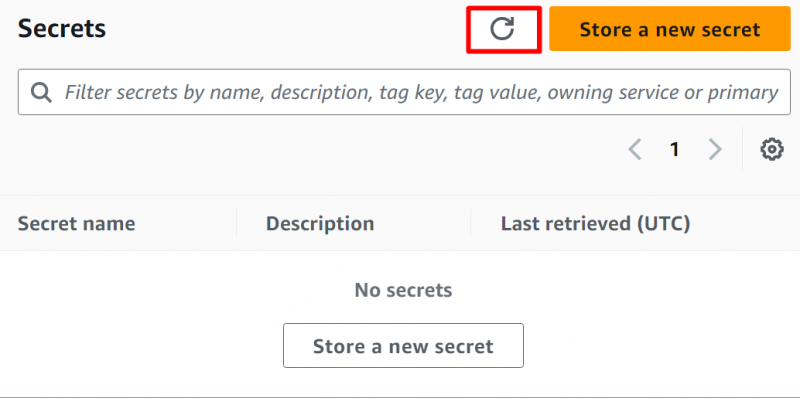

تصدیق کے لیے، ملاحظہ کریں۔ خفیہ مینیجر ڈیش بورڈ اور پر کلک کریں 'دوبارہ لوڈ کریں' بٹن منسلک تصویر کی طرح ایک انٹرفیس دکھایا جائے گا:

طریقہ 6: ایک راز کو بحال کریں۔

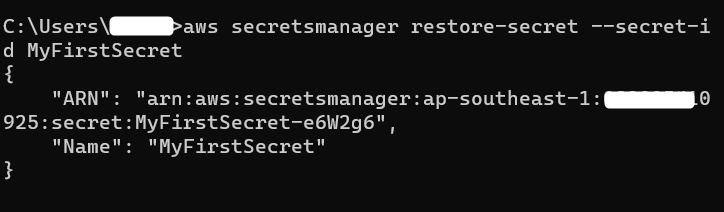

AWS سیکرٹ مینیجر کے ساتھ، ہم غلطی سے حذف ہونے والے راز کو بھی بحال کر سکتے ہیں۔ کمانڈ لائن انٹرفیس پر، درج ذیل کمانڈ فراہم کریں:

aws secretsmanager restore-secret --secret-id میرا پہلا رازخفیہ شناخت: اس راز کا نام بتائیں جسے بحال کرنا ہے۔

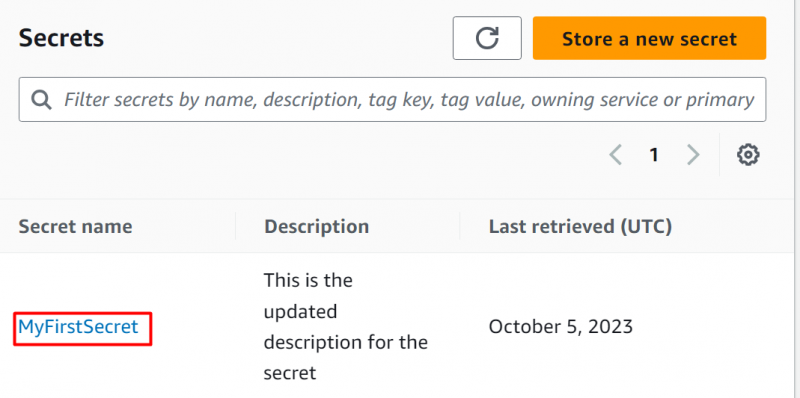

آؤٹ پٹ

سیکریٹ مینیجر ڈیش بورڈ پر، مخصوص راز کیا گیا کامیابی سے بحال :

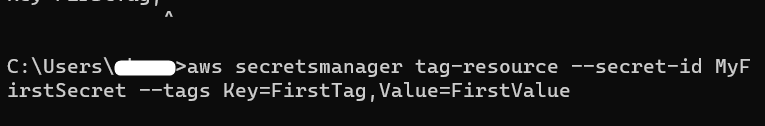

طریقہ 7: ایک راز کو ٹیگ کریں۔

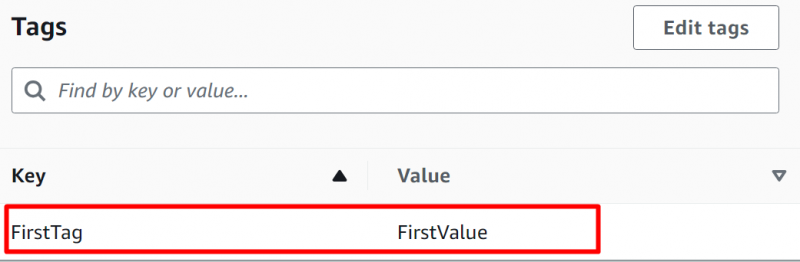

ٹیگز ایک ہیں۔ موثر طریقہ وسائل کو منظم کرنے کے لئے. صارفین 50 کا اضافہ کر سکتے ہیں۔ ٹیگز ایک راز کو. خفیہ کو ٹیگ کرنے کے لیے، AWS CLI کو درج ذیل کمانڈ فراہم کریں:

aws secretsmanager tag-resource --secret-id میرا پہلا راز --ٹیگز چابی =فرسٹ ٹیگ، قدر =پہلی قدرخفیہ شناخت: اس راز کے نام سے مراد ہے جس کے لیے ٹیگز شامل کیے جانے ہیں۔

ٹیگز: ٹیگز کلیدوں اور قدروں کا مجموعہ ہیں۔ مطلوبہ الفاظ کا استعمال کرتے ہوئے '-ٹیگز'، کلید اور قدر کے جوڑوں کی وضاحت کریں۔

آؤٹ پٹ

تصدیق کے لیے، راز کا انتخاب کریں سیکریٹ مینیجر ڈیش بورڈ سے۔ نیچے تک سکرول کریں۔ 'ٹیگز' شامل کردہ ٹیگ کو دیکھنے کے لیے سیکشن:

طریقہ 8: ایک راز کو فلٹر کریں۔

AWS صارفین کو استعمال کرکے ذخیرہ شدہ رازوں کو تلاش کرنے کی اجازت دیتا ہے۔ 'فلٹر' کلیدی لفظ صارف اپنے ٹیگز، نام، تفصیل وغیرہ کی بنیاد پر راز کو فلٹر کر سکتا ہے۔ راز کو فلٹر کرنے کے لیے درج ذیل کمانڈ کا استعمال کریں:

aws secretsmanager list-secrets --فلٹر چابی = 'نام' ، اقدار = 'میرا پہلا راز'چابی: اس فیلڈ کی وضاحت کریں جس کے ذریعے راز کو فلٹر کیا جانا چاہئے۔

اقدار: راز کی منفرد شناخت کے لیے راز کا نام فراہم کریں۔

اوپر دی گئی کمانڈ پر عمل کرنے سے، سیکرٹ مینیجر کلید کی معلومات کو ظاہر کرے گا:

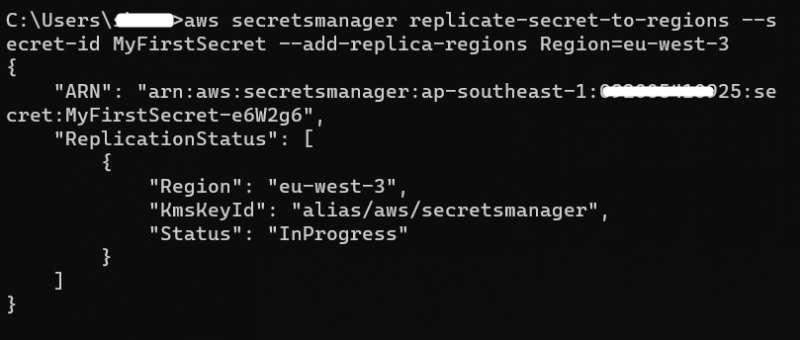

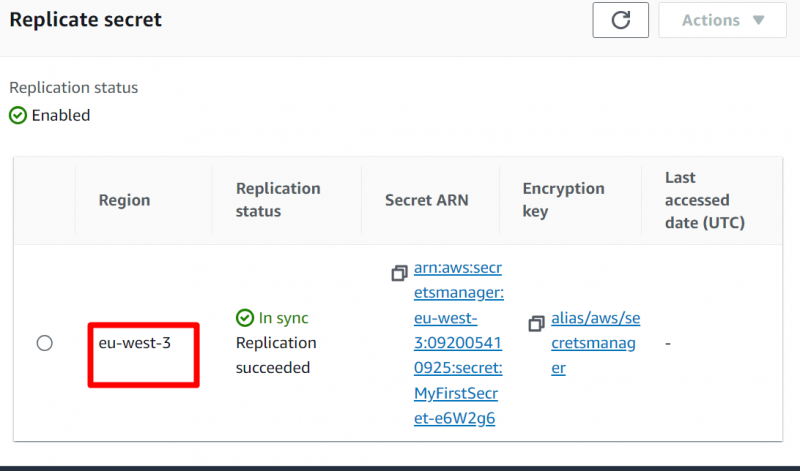

طریقہ 9: ایک راز کی نقل تیار کریں۔

سیکرٹ مینیجر اپنے صارفین کو اس قابل بناتا ہے کہ وہ اپنے راز کو AWS کے دوسرے خطوں میں نقل کر سکیں۔ راز کو حذف کرنے کے لیے سب سے پہلے راز کی نقل کو حذف کرنا ضروری ہے۔ ایک مختلف AWS ریجن میں خفیہ کی نقل کو ترتیب دینے کے لیے، ذیل میں دی گئی کمانڈ کا استعمال کریں:

aws secretsmanager replicate-secret-to-Regions --secret-id میرا پہلا راز --add-replica-علاقوں علاقہ = eu-west- 3علاقہ: AWS کے اس علاقے سے مراد ہے جہاں راز کو نقل کرنا ہوتا ہے۔

اس مضمون کا حوالہ دے کر AWS سیکرٹ مینیجر میں راز کی نقل تیار کرنے کے بارے میں مزید جانیں: 'AWS سیکرٹ مینیجر میں کسی راز کو دوسرے علاقوں میں کیسے نقل کیا جائے؟' .

آؤٹ پٹ

اس بات کی تصدیق کرنے کے لیے کہ آیا راز کو کامیابی کے ساتھ نقل کیا گیا ہے یا نہیں، ملاحظہ کریں۔ خفیہ مینیجر ڈیش بورڈ اور راز کا انتخاب کریں:

نیچے تک سکرول کریں۔ خفیہ سیکشن کی نقل تیار کریں۔ . نقل کو فعال کر دیا گیا ہے۔ کامیابی سے :

یہ سب اس گائیڈ سے ہے۔

نتیجہ

سی ایل آئی کا استعمال کرتے ہوئے راز کو بنانے اور اس میں ترمیم کرنے کے لیے، ذکر کردہ کمانڈز درج کریں اور راز کی منفرد شناخت کرنے کے لیے کارروائی، خفیہ ID، اور کلیدی قدر کے جوڑے کی وضاحت کریں۔ ان کمانڈز کو استعمال کرتے ہوئے، صارفین راز کی تمام کارروائیوں کو انجام دے سکتے ہیں جو AWS کنسول کا استعمال کرتے ہوئے انجام دیے گئے تھے جیسے حذف کرنا، اپ ڈیٹ کرنا، تخلیق کرنا، نقل بنانا، یا بحال کرنا وغیرہ۔ یہ مضمون مرحلہ وار تفصیل کے ساتھ ایک مکمل ٹیوٹوریل ہے۔ CLI کا استعمال کرتے ہوئے AWS سیکرٹ مینیجر میں ایک راز کو کیسے تخلیق اور اس میں ترمیم کریں۔